In molte PMI l’accesso ai sistemi cresce “a strati”: una password per la posta, un’altra per il gestionale, un account condiviso per il magazzino, permessi dati “per comodità”. Finché tutto fila liscio sembra funzionare. Il problema è che, quando arriva una mail di phishing, quando un dipendente cambia ruolo o quando un fornitore esterno termina il lavoro, quel mosaico di credenziali e autorizzazioni diventa il punto debole più facile da sfruttare.

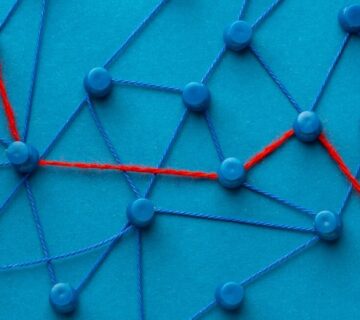

Qui entra in gioco l’Identity & Access Management (IAM), cioè l’insieme di processi e strumenti con cui un’azienda decide chi può accedere, a cosa, quando e con quali regole. In pratica: l’IAM è la “portineria” digitale dell’impresa, con registri, badge e procedure chiare.

Cos’è l’IAM (in parole semplici)?

L’IAM non è un singolo prodotto: è un metodo di gestione degli accessi che unisce tre componenti:

-

Identità: l’account di una persona (o di un servizio) e le informazioni necessarie a riconoscerla.

-

Autenticazione: la prova che chi sta entrando è davvero quella persona (password, app di autenticazione, token, impronta, ecc.).

-

Autorizzazione: i permessi, cioè cosa può fare una volta dentro (leggere, modificare, approvare, amministrare).

Se vuoi una definizione “da standard”, le linee guida NIST sulle identità digitali spiegano come impostare in modo robusto proofing, autenticazione e federazione.

Perché l’IAM è centrale per una PMI

Una PMI ha due esigenze che sembrano opposte: lavorare velocemente e ridurre i rischi. L’IAM serve proprio a conciliare queste due cose, perché:

-

riduce la probabilità che un accesso rubato diventi un incidente (account compromessi, furti di dati, blocchi operativi);

-

limita gli errori “umani” (permessi assegnati male, account lasciati attivi, condivisione di password);

-

rende più semplice dimostrare “chi ha fatto cosa” grazie a tracciabilità e registri di accesso;

-

aiuta a proteggere dati personali e informazioni riservate con regole coerenti.

Domande tipiche: “Da dove si comincia?”

1) Quali account esistono davvero?

Il primo passo è un inventario realistico: utenti interni, account amministrativi, account di servizio, accessi di consulenti/fornitori. Spesso si scoprono utenze “dimenticate” o condivise.

2) Quali sistemi sono più critici?

Non tutti gli accessi pesano allo stesso modo. Posta elettronica, file condivisi, ERP/gestionali, strumenti di amministrazione IT e banking richiedono priorità più alta perché concentrano dati e potere operativo.

3) Qual è la regola d’oro dei permessi?

È il principio del minimo privilegio: ognuno deve avere i permessi necessari a lavorare, non “tutti i permessi per evitare chiamate”. È come dare le chiavi: non serve consegnare l’intero mazzo a chi deve aprire una sola porta.

I pilastri pratici di un buon IAM

Autenticazione forte (MFA) dove conta

Le password da sole non bastano. L’autenticazione a più fattori (MFA) aggiunge un “secondo lucchetto”: anche se una password viene rubata, l’attaccante resta fuori. In una PMI, l’impatto è enorme soprattutto su email, VPN, console di amministrazione e strumenti cloud.

Single Sign-On (SSO) per semplificare senza indebolire

Con l’SSO l’utente accede una sola volta e poi usa i servizi autorizzati senza moltiplicare le password. È un vantaggio di produttività, ma anche di sicurezza: meno password in giro significa meno riutilizzi, meno post-it e meno reset.

Gestione del ciclo di vita: ingresso, cambi ruolo, uscita

Molti incidenti iniziano da un account rimasto attivo dopo un cambio di mansione o dopo l’uscita di una persona. Un IAM maturo prevede procedure chiare:

-

creazione account e permessi “per ruolo”;

-

revisione periodica dei permessi;

-

disattivazione tempestiva (e verificata) quando non serve più.

Accessi privilegiati sotto controllo

Gli account “admin” sono come l’accesso alla cassaforte. Devono essere pochi, nominativi, protetti da MFA forte, con log e – quando possibile – separati dall’account usato ogni giorno. Così si riduce il rischio che un clic sbagliato apra la porta a un attacco.

Tracciabilità e alert: sapere subito quando qualcosa non torna

Un IAM efficace non è solo “bloccare”: è anche vedere. Accessi da luoghi insoliti, tentativi ripetuti, escalation di permessi: sono segnali che vanno intercettati presto, prima che diventino un fermo operativo.

Che benefici puoi aspettarti (in concreto)?

Per un imprenditore, l’IAM si traduce in risultati misurabili:

-

meno interruzioni e meno emergenze dovute a accessi non gestiti;

-

maggiore continuità operativa quando cambiano persone e fornitori;

-

riduzione dell’esposizione a phishing e furti di credenziali;

-

governance più ordinata su dati, applicazioni e responsabilità.

In CYBERTO supportiamo le PMI italiane nel progettare e mettere in pratica un percorso IAM sostenibile: dall’analisi degli accessi e dei ruoli, alla definizione di policy (MFA, permessi, onboarding/offboarding), fino al monitoraggio e al miglioramento continuo. Se vuoi capire da dove partire e quali passi hanno più impatto nella tua realtà, contattaci senza impegno.