Sicurezza della Supply Chain Digitale

Quando si parla di cybersicurezza, molti imprenditori pensano ai propri server, ai PC aziendali o al gestionale ERP. Ma c’è un altro punto critico spesso sottovalutato: la supply chain digitale, cioè l’insieme di fornitori, consulenti, software e partner che accedono ai nostri dati o sistemi.

Oggi le aziende sono sempre più interconnesse. Il commercialista utilizza il gestionale in cloud, il fornitore logistico si collega al sistema ordini, il consulente IT ha accesso remoto ai server. Ogni collegamento rappresenta un’opportunità di business, ma anche un possibile punto di ingresso per un attacco informatico.

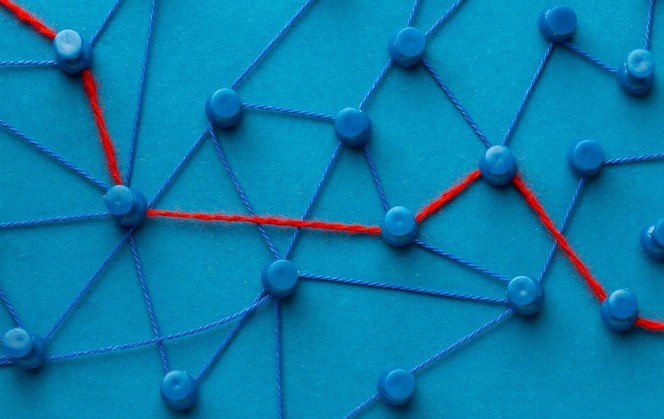

Secondo l’ENISA, l’Agenzia dell’Unione Europea per la cybersicurezza, gli attacchi alla supply chain sono in forte crescita e colpiscono indirettamente interi ecosistemi aziendali. Questo significa che un attacco a un piccolo fornitore può propagarsi fino a clienti molto più grandi.

In altre parole: non basta proteggere la propria azienda. Occorre chiedersi quanto siano protetti anche i propri partner.

Perché gli attacchi ai fornitori si moltiplicano

Gli hacker puntano sempre più spesso ai fornitori per un motivo semplice: sono l’anello debole della catena.

Se un cybercriminale vuole colpire un’azienda strutturata, con firewall, backup e procedure di sicurezza, potrebbe trovare più semplice attaccare un piccolo fornitore con minori difese. Una volta compromesso quest’ultimo, può sfruttare le connessioni già autorizzate per entrare nei sistemi del cliente.

È un po’ come entrare in un edificio passando dalla porta del corriere invece che dall’ingresso principale.

Per le PMI italiane, questo scenario è particolarmente delicato. Molte collaborano con diversi partner tecnologici senza avere piena visibilità sui loro standard di sicurezza informatica.

Le principali sfide: visibilità e controllo

La prima grande difficoltà è la mancanza di visibilità.

Spesso non sappiamo:

-

Quali dati condividiamo con ciascun fornitore;

-

Quali accessi tecnici sono attivi;

-

Se i subfornitori del nostro partner hanno a loro volta accesso alle informazioni.

La seconda sfida è il controllo continuo. Anche se un fornitore era sicuro al momento della firma del contratto, la sua situazione può cambiare nel tempo: aggiornamenti non eseguiti, personale non formato, nuove vulnerabilità.

La sicurezza della supply chain non è un’attività una tantum, ma un processo costante di valutazione e monitoraggio.

Come valutare il rischio cyber dei fornitori?

Questa è una delle domande più frequenti: “Come faccio a capire se un mio fornitore è sicuro?”

Per una PMI, la valutazione può partire da alcuni elementi concreti:

-

Questionari di sicurezza: chiedere informazioni su backup, antivirus, gestione delle password, autenticazione a più fattori.

-

Certificazioni e standard: verificare se il fornitore adotta framework riconosciuti (come ISO 27001 o NIST).

-

Gestione degli accessi: controllare che siano concessi solo i permessi strettamente necessari.

-

Clausole contrattuali: inserire obblighi specifici di sicurezza e notifica in caso di incidente.

-

Valutazione del livello di esposizione: più un fornitore ha accesso a dati critici o sistemi centrali, maggiore deve essere il livello di controllo.

Non si tratta di trasformarsi in esperti tecnici, ma di adottare un approccio strutturato. La sicurezza informatica è anche una questione di governance e organizzazione.

Esistono metriche standard di “cyber hygiene”?

Un’altra domanda chiave è: “Esistono indicatori condivisi per misurare la sicurezza di un fornitore?”

Il concetto di cyber hygiene (igiene informatica) si riferisce alle buone pratiche di base che ogni organizzazione dovrebbe adottare. Tra le metriche più comuni troviamo:

-

Percentuale di sistemi aggiornati;

-

Presenza di autenticazione a più fattori (MFA);

-

Frequenza dei backup e test di ripristino;

-

Tempo medio di applicazione delle patch di sicurezza;

-

Presenza di formazione periodica per il personale.

Non esiste un unico indicatore universale, ma esistono framework e linee guida internazionali che aiutano a creare criteri oggettivi e comparabili. L’importante è non affidarsi a dichiarazioni generiche (“Siamo sicuri”) ma a elementi verificabili.

Per una PMI, anche adottare un semplice punteggio interno per classificare i fornitori (basso, medio, alto rischio) può essere un primo passo concreto verso una maggiore protezione dei dati.

La sicurezza della supply chain è una responsabilità strategica

La protezione della supply chain digitale non è solo una questione tecnica: è una scelta strategica.

In un contesto normativo sempre più attento alla resilienza informatica e alla protezione dei dati, dimostrare di aver valutato e gestito il rischio dei fornitori può fare la differenza anche sotto il profilo legale e reputazionale.

Per le piccole e medie imprese italiane, significa passare da un approccio reattivo (“interveniamo quando succede qualcosa”) a uno preventivo (“analizziamo i rischi prima che diventino incidenti”).

CYBERTO: proteggere l’intero ecosistema aziendale

In CYBERTO S.R.L. affianchiamo le PMI italiane nella gestione della cybersicurezza a 360 gradi, inclusa la valutazione del rischio legato a fornitori, partner e terze parti.

Analizziamo i livelli di esposizione, definiamo criteri di cyber hygiene misurabili e supportiamo l’azienda nell’implementazione di controlli efficaci e sostenibili nel tempo. La sicurezza non riguarda solo i sistemi interni, ma l’intero ecosistema digitale in cui l’impresa opera.

Vuoi capire quanto è sicura la tua supply chain digitale?

Contattaci per una consulenza gratuita e personalizzata.