Il ransomware non è un problema “da grandi aziende”: è oggi una delle principali cause di danni economici per le piccole e medie imprese italiane. Una mail aperta di fretta o una password riutilizzata possono bastare per ritrovarsi con server bloccati e dati in ostaggio.

Negli ultimi anni il fenomeno è esploso grazie al modello Ransomware-as-a-Service (RaaS), che ha trasformato il cybercrime in un vero business organizzato. I rapporti europei, come l’ENISA Threat Landscape 2025 dell’Agenzia europea per la cybersicurezza, confermano che il ransomware resta tra le minacce principali per le organizzazioni.

Che cos’è il Ransomware-as-a-Service?

Una domanda frequente è: “Che cos’è il Ransomware-as-a-Service?”. Possiamo vederlo come un modello “in abbonamento” del crimine informatico. Gli sviluppatori del malware creano la piattaforma e la mettono a disposizione di affiliati nel dark web, che pagano per usarla e dividono gli incassi delle estorsioni.

È simile a un franchising: chi gestisce la piattaforma fornisce strumenti, manuali e persino “assistenza clienti” ai criminali meno esperti. Il risultato è che non serve più essere un super hacker per lanciare un attacco contro una PMI: basta seguire le “istruzioni” del servizio RaaS e scegliere il bersaglio.

Quali sono i nuovi modelli di business dei gruppi ransomware?

Le gang ransomware non si limitano più a cifrare i dati e chiedere un riscatto. Per aumentare la pressione sulle vittime hanno sviluppato nuovi modelli di business, sempre più aggressivi:

-

Double extortion: prima i dati vengono rubati, poi cifrati. Se l’azienda non paga, file sensibili (listini, dati clienti, contratti) vengono pubblicati su siti di “leak” nel dark web, con danni reputazionali e possibili problemi legali.

-

Triple e multiple extortion: oltre alla minaccia di pubblicare i dati, i criminali possono avviare attacchi DDoS contro il sito aziendale o contattare direttamente clienti e fornitori per spingerli a fare pressione sull’azienda.

-

Ransomware “a volume” sulle PMI: molti gruppi puntano su tanti attacchi a basso importo, resi possibili dall’automazione del RaaS. Per una PMI è più facile cedere davanti a una richiesta “gestibile” che affrontare giorni di fermo operativo, ma ogni pagamento alimenta l’ecosistema criminale.

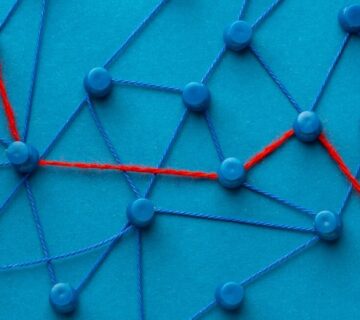

Così il ransomware diventa una vera catena del valore: chi sviluppa, chi infetta e chi negozia hanno ruoli distinti, e le PMI, spesso meno protette, finiscono per essere il bersaglio preferito.

Perché è così difficile prevenire l’infezione iniziale?

Nella vita quotidiana di un’azienda, l’infezione iniziale avviene spesso attraverso gesti normalissimi:

-

un dipendente apre un allegato che sembra una fattura;

-

qualcuno inserisce la password aziendale su un sito clone della webmail;

-

un tecnico usa la stessa password su più sistemi “per comodità”.

Per una PMI è difficile controllare ogni clic, soprattutto senza un reparto IT interno strutturato. Inoltre gli attaccanti si muovono rapidamente: se riescono a entrare in rete, in poche ore possono cifrare server, backup collegati e molte workstation, bloccando l’operatività.

E anche quando i dati sono cifrati, il recupero non è scontato: i backup potrebbero essere stati compromessi o non essere aggiornati; in altri casi, i file sono recuperabili ma rimane il ricatto legato alla possibile pubblicazione delle informazioni rubate.

È possibile creare modelli predittivi basati sui comportamenti di rete?

Un’altra domanda importante è: “Possiamo prevedere un attacco ransomware prima che sia troppo tardi?”. La risposta è che si possono almeno intercettare i segnali precoci.

Studi recenti mostrano che analizzando il traffico di rete e il comportamento dei sistemi è possibile addestrare modelli di intelligenza artificiale capaci di riconoscere anomalie tipiche del ransomware, come:

-

picchi improvvisi di cifratura di file;

-

movimenti laterali sospetti tra server e postazioni;

-

comunicazioni verso indirizzi IP rari o mai visti prima.

Questi modelli predittivi non sono una bacchetta magica, ma permettono di:

-

individuare in anticipo comportamenti anomali;

-

bloccare automaticamente alcune attività sospette;

-

avvisare il team di sicurezza prima che l’attacco completi la cifratura massiva dei dati.

Per le PMI, rendere questi strumenti sostenibili significa spesso affidarsi a servizi gestiti, dove un team di specialisti monitora la rete e utilizza piattaforme evolute di analisi comportamentale, trasformando la sicurezza informatica da reattiva a proattiva.

Come può proteggersi una PMI italiana?

Senza entrare troppo nel tecnico, ci sono alcuni passi concreti che ogni impresa può intraprendere per migliorare la propria protezione dei dati:

-

definire una politica minima di sicurezza (password robuste, autenticazione a più fattori, gestione corretta dei privilegi);

-

formare periodicamente i dipendenti su phishing e uso sicuro degli strumenti digitali;

-

avere backup isolati, cifrati e testati regolarmente;

-

monitorare la rete con soluzioni capaci di rilevare anomalie, non solo firme di malware già noto;

-

stabilire prima un piano di risposta agli incidenti, invece di improvvisare nel mezzo dell’emergenza.

Perché affidarsi a CYBERTO

CYBERTO supporta le PMI italiane nel costruire una strategia di cybersicurezza concreta contro ransomware e nuove forme di estorsione: dall’analisi dei rischi alla formazione del personale, fino all’implementazione di soluzioni di monitoraggio e risposta agli incidenti.

Se vuoi capire quanto la tua azienda è esposta a questi rischi e quali passi puoi intraprendere da subito, contattaci tramite la pagina dedicata.